Memcached服务安全加固

时间:2017-05-18漏洞描述:

Memcached是一套常用的key-value缓存系统,由于它本身没有权限控制模块,所以开放在外网的Memcache服务很容易被攻击者扫描发现,通过命令交互可直接读取memcache中的敏感信息。

修复方案:

因Memcached无权限控制功能,所以需要用户对访问来源进行限制。

以下为具体的Memached 服务加固方案:

1.配置访问控制

建议用户不要讲服务发布到互联网上被黑客利用,可以通过ECS安全组规则或iptables配置访问控制规则。

iptables -A INPUT -p tcp -s 192.168.0.2 —dport 11211 -j ACCEPT

上述规则的意思是只允许192.168.0.2这个ip对11211端口进行访问。

2.—bind 制定监听IP

如果Memcached没有在外网开放的必要,可在Memcached启动的时候指定绑定的ip地址为 127.0.0.1。例如:

-

memcached -d -m 1024 -u memcached -l 127.0.0.1 -p 11211 -c 1024 -P /tmp/memcached.pid

3.最小化权限运行

使用普通权限账号运行,以下指定memcached 用户运行

-

memcached -d -m 1024 -u memcached -l 127.0.0.1 -p 11211 -c 1024 -P /tmp/memcached.pid

4.修改默认端口

修改默认11211监听端口为11222端口:

-

memcached -d -m 1024 -u memcached -l 127.0.0.1 -p 11222 -c 1024 -P /tmp/memcached.pid

参数说明:

-d选项是启动一个守护进程;

-m是分配给Memcached使用的内存数量,单位是MB,以上为1024MB;

-u是运行Memcached的用户,推荐单独普通权限用户:memcached,不要使用root权限账户;

-l是监听的服务器IP地址我这里指定了服务器的IP地址x.x.x.x;

-p是设置Memcached监听的端口,这里设置了11211,建议设置1024以上的端口;

-c选项是最大运行的并发连接数,默认是1024,这里设置了512,按照您服务器的负载量来设定;

-P是设置保存Memcached的pid文件,这里是保存在 /tmp/memcached.pid;

5.备份数据

为避免数丢失,升级前请做好备份,或ECS建立硬盘快照。

6.云盾检测及防护

云盾态势感知已经支持该漏洞的检测和防护,您可以到云盾控制台开通并使用。

相关文章

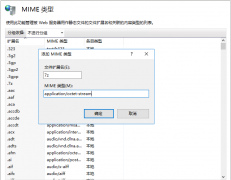

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软 怎么让服务器iis6-7支持.apk文件下载随着智能手机的普及,越来越多的人使用手机上网,很多网站也应手机上网的需要推出了网站客户端,.apk文件就是安卓(Android)的应用程序后缀名,默认情况下,使用I

怎么让服务器iis6-7支持.apk文件下载随着智能手机的普及,越来越多的人使用手机上网,很多网站也应手机上网的需要推出了网站客户端,.apk文件就是安卓(Android)的应用程序后缀名,默认情况下,使用I linux centos 宝塔主机控制面板安装和安全狗安装过程记录linux 宝塔控制面板 安装过程 yum install -y wget wget -O install.sh http://103.224.251.79:5880/install/install.sh sh install.sh 下载完成后 有个确认是否

linux centos 宝塔主机控制面板安装和安全狗安装过程记录linux 宝塔控制面板 安装过程 yum install -y wget wget -O install.sh http://103.224.251.79:5880/install/install.sh sh install.sh 下载完成后 有个确认是否 百度云加速网站打开出现:浏览器安全检查中,还剩5秒,怎么去掉提示?打开自己的网站时会出现:浏览器安全检查中。。。xxx。com 然后 几秒钟过后才能进入我自己的站。。这到底是怎么回事呢? 解决方法:将安全选项中的浏览器安全检

百度云加速网站打开出现:浏览器安全检查中,还剩5秒,怎么去掉提示?打开自己的网站时会出现:浏览器安全检查中。。。xxx。com 然后 几秒钟过后才能进入我自己的站。。这到底是怎么回事呢? 解决方法:将安全选项中的浏览器安全检 windows php5.5环境下安装memcached服务端的方法以及 php_memcache.dll 下载下载完成后,解压,将memcached目录放到一个盘中,我这里是放在了d盘Webtools目录下,进入 DOS 命令行 然后执行服务注册命令 memcached.exe -d install 卸载服务

windows php5.5环境下安装memcached服务端的方法以及 php_memcache.dll 下载下载完成后,解压,将memcached目录放到一个盘中,我这里是放在了d盘Webtools目录下,进入 DOS 命令行 然后执行服务注册命令 memcached.exe -d install 卸载服务 IIS服务器多站点 的 https证书使用443端口 解决方案默认情况一个服务器的 IIS 只能绑定一个HTTPS也就是443端口 要实现多个站点对应HTTPS只能更改IIS配置 首先把每个站点分配个不同端口,如443.444.445(证书一定要

IIS服务器多站点 的 https证书使用443端口 解决方案默认情况一个服务器的 IIS 只能绑定一个HTTPS也就是443端口 要实现多个站点对应HTTPS只能更改IIS配置 首先把每个站点分配个不同端口,如443.444.445(证书一定要

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,