[重要]Windows系统 SMB\RDP远程漏洞风险通知及修复指引

时间:2017-04-25

近期境外黑客组织The ShadowBrokers公布了一批Windows高危漏洞及批量利用工具,利用该工具可致Windows机器被执行任意命令,引发包括主机蓝屏、被入侵删除数据等一系列严重后果。

微软官方已发布了漏洞补丁,但大量客户尚未修补,风险极大,同时安全求助量也急剧增大。为了更好的提升云主机的安全性,请您务必留意以下信息:

针对使用中的ECS服务器:

1、如果您业务上没有使用TCP[42、135、137、139、445],UDP[135、137、138、139]端口,请您尽快登陆【管理控制台】-【云服务器ECS】-【安全组】,点击【批量修复Windows SMB漏洞】按钮,来关闭相关的高危端口。

2、如果您业务上有使用SMB协议或以上端口,您可登陆【管理控制台】-【云服务器ECS】-【安全组】,点击【忽略修复】按钮忽略修复。考虑到风险,我们强烈建议您在忽略修复前,安装更新Windows最新补丁并重启系统使补丁生效。

为保障云上客户的整体数据安全和服务可靠,在4月24日 21时 未执行修复或忽略修复的用户,阿里云将参考行业通用方案,在平台层面调整默认的安全组策略,屏蔽公网对云服务器TCP[42、135、137、139、445],UDP[135、137、138、139]端口的访问请求,这些端口受本次漏洞影响,极易导致服务器被入侵。如果您没有使用以上端口,此操作不会对您产生任何影响。

针对新购ECS服务器:

1、目前阿里云全网提供的windows镜像均已安装最新补丁。

2、在新购主机的时候,调整安全组策略,仅开通必要的协议和端口访问权限。

相关文章

- [原创]" target="_blank" href="/teach/teach-16803.html">

[原创]" src="https://img.genban.org/nopic.gif">原创]服务器遭受arp欺骗的解决方法" target="_blank">[原创]最近网站受到了arp欺骗之苦,本来最近百度有大规模的更新的。唉,还好在09.24之前解决了这个问题。

PHP重要安全升级说明 推荐升级php 5.2.17版本为了进一步提高PHP程序的安全问题,星外要求所有用户升级到PHP5.2.17以上版本,升级办法如下

PHP重要安全升级说明 推荐升级php 5.2.17版本为了进一步提高PHP程序的安全问题,星外要求所有用户升级到PHP5.2.17以上版本,升级办法如下![在Windows与Linux下禁止被ping的设置方法[推荐]](https://img.genban.org/allimg/c160925/14JN43ET530-214635.jpg) 在Windows与Linux下禁止被ping的设置方法[推荐]LINUX下禁止ping命令的方法与windows下禁止ping的设置方法,非常的全,推荐大家参考下。

在Windows与Linux下禁止被ping的设置方法[推荐]LINUX下禁止ping命令的方法与windows下禁止ping的设置方法,非常的全,推荐大家参考下。![IIS服务器下做301永久重定向设置方法[可以传参][图文]](https://img.genban.org/allimg/c160925/14JN415TAZ-1W16.jpg) IIS服务器下做301永久重定向设置方法[可以传参][图文]以前也没怎么关注301重定向,第一因为没有网站要重定向,第二对于不带www的域名我都是用的转发到带www的域名。

IIS服务器下做301永久重定向设置方法[可以传参][图文]以前也没怎么关注301重定向,第一因为没有网站要重定向,第二对于不带www的域名我都是用的转发到带www的域名。![win2003 sp2 安装iis提示无法复制文件解决办法[已测]](https://img.genban.org/nopic.gif) win2003 sp2 安装iis提示无法复制文件解决办法[已测]Windows2003打了SP2补丁再安装IIS提示无法复制文件,或安装了sp2的系统,卸载iis再安装也会提示无法复制文件,或找不到文件。

win2003 sp2 安装iis提示无法复制文件解决办法[已测]Windows2003打了SP2补丁再安装IIS提示无法复制文件,或安装了sp2的系统,卸载iis再安装也会提示无法复制文件,或找不到文件。![IIS服务器下做301永久重定向设置方法[图解]](https://img.genban.org/allimg/c160925/14JN3952W620-42K23.jpg) IIS服务器下做301永久重定向设置方法[图解]以前也没怎么关注301重定向,第一因为没有网站要重定向,第二对于不带www的域名我都是用的转发到带www的域名。

IIS服务器下做301永久重定向设置方法[图解]以前也没怎么关注301重定向,第一因为没有网站要重定向,第二对于不带www的域名我都是用的转发到带www的域名。

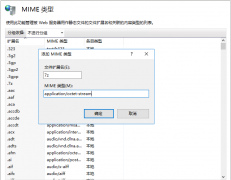

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的, 网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压