【大拿分享】说说劫持的哪些事

时间:2017-03-09网络安全日益严峻,站长朋友们多多少少都遇到过被黑被劫持的经历,对于老老实实做人,认认真真做站的朋友来说,好不容易做出了一点成绩,一劫持就又回到解放前了,本期我们一起来探讨常见的网站被黑被劫持的手段有哪些?如何防范与修复这些风险?

(本文中所有内容由SEO神行者社群讨论,并由飞鹰整理成文) 文章转载自百度站长平台

一、学习篇

首先我们先来了解学习一下被黑、被劫持的几种主要风险漏洞来源:

我们认为一个站点要是内部劫持主要还是出现了以下几方面的问题

网站风险(上传、注入、GetShell)

主要因为站点使用自行开发或使用的开源程序存在上传、注入、XSS、越权、私密信息泄露等漏洞,被黑客发现后利用上述站点的漏洞入侵获得了站的shell,甚至是服务器的管理员权限,这类漏洞就需要开发人员有足够多的安全意识,必要的情况下可以使用一些第三方安全监控程序排查或请国内的知名众测、安全检测公司进行检测。

软件风险

指的是服务器上的第三方软件的风险,例如FLASH、FTP程序等导致的漏洞,特别是使用了一些破解程序的站点。针对这类情况希望站长可以使用正版程序或自行评估破解程序的安全系数后使用,并且能够及时关注漏洞预警情况,对于大众化的软件风险目前的云服务商会先行出云补丁进行修复。

系统风险

操作系统级别的漏洞,大家都知道安全软件和漏洞的修补机制都是事后补救措施,针对这一风险只能对于中小站长只能是及时关注尽快修复。

人性风险

人性风险主要指的是2大主要问题,其一是内部人员泄露,二是管理者本身的安全意识较为浅薄,例如在不安全的网络环境下进行登录验证等操作。

好了,这里只是简单的列举了目前常见的一些安全风险点,下面我们在来学习一下目前较为流行的几种劫持方式:

1.流量劫持

1.1 整站跳转

这类劫持比较直接也比较容易被察觉,通常这类劫持者会通过在页面内载入js或者在web服务器内植入代码来达到全局劫持,但一般来说他们只会劫持从搜索引擎来路的流量以防止站长察觉后马上修复。

修补&预防方式:

1.1.1 建议安装第三方防护软件、定期检查源码异动情况。

1.1.2 关注服务器日志情况,排查异动登陆。

1.1.3 换IP在其他区域进行搜索点击查看。

1.2 关键词跳转

这种劫持方式会比较隐蔽,只会针对一部分的关键单独跳转,这是第一种方式的升级类型,需要站点定期检查。

1.3 框架劫持

这种方式较为常见,直接在网站加载时在源码内增加js,隐藏原有页面主体,显示一些不为人知的广告或页面内容,大部分同样限制来源为搜索引擎才触发。

1.4 快照劫持

快照劫持的方式是,搜索引擎来抓取时将你的页面替换为带特定关键词的页面,利用站点本身抓取建库优势来达到神不知鬼不觉的排名。

修补&预防方式:

这类方式需要站长多去关注一下你在百度页面收录和展现。

1.5 DNS劫持

DNS劫持这种技术是目前来说最高端的一种方式,非接触随时可控,运营商直接在劫持你的站点跳转到一些XXX网站,现在升级版还可以特定用户、特定区域等使用了用户画像进行筛选用户劫持的办法,另外这类广告显示更加随机更小,一般站长除非用户投诉否则很难觉察到,就算觉察到了取证举报更难。

修补&预防方式:

1.5.1 取证很重要,时间、地点、IP、拨号账户、截屏、url地址等一定要有。

1.5.2 可以跟劫持区域的电信运营商进行投诉反馈。

1.5.3 如果投诉反馈无效,直接去工信部投诉,一般来说会加白你的域名。

1.6 第三方插件劫持

最近的烽火算法一部分原因是因为某些广告联盟通过站点js劫持了百度搜索,劫持了百度搜索的结果页面地址,这类联盟细思极恐,背地里不知道干了多少类似的事情,当然有一部分可能也是电信运营商所为。

这里大家必须要注意的是:广告联盟、统计工具。

修补&预防方式:

1.6.1 尽量使用正规厂商(当然正规厂商也有被黑的风险)

1.6.2 既然不能不使用,多关注新闻。

1.6.3 有https版本尽量使用https版本。

2.权重劫持

2.1 蜘蛛劫持

这类手法更快照劫持理论上相同,目的不同,通过加载一些链接,让蜘蛛更多的发现劫持者需要抓取的页面。

2.2 301权重转移

这种劫持者就比较黑暗了,获取shell后直接进行301权重转移,但是单纯301见效慢,一般会通过站长平台进行改版。所以大家务必要绑定你的手机邮箱定期登陆平台关注平台信息。另外这类手法一般用户访问是正常的只有搜索引擎过来抓取的时候才会给301状态。

2.3 黑链

这种很多朋友应该遇到过,在站点内挂上一批黑链,可见不可见的都有,但总的来说目前这么干的人越来越少了,没事多扫几眼自己的源码即可。

2.4 黑页(泛解析、反代)

自动繁殖、反向代理,其实上述的很多方法原理都是一样,只是形式和实现方式上稍有差别而已。

2.5 搜索缓存

这种劫持行为在前几年爆发过,很多人利用了站点的搜索缓存机制进行大量的制造页面留下联系方式。这里就不深入展开讨论了。

3.广告劫持

这类劫持目的比较简单,把站点的广告联盟或站点原本广告展现方案进行替换,达到用你的流量赚他的钱的目的。同样主要劫持者:运营商、入侵者。

4.其他劫持(浏览器、路由)

镜像是近期比较火爆的一种劫持方式,劫持者利用优质的域名和优质的前置资源直接镜像目标站点,让搜索引擎难以区分谁真谁假,当然大部分情况下劫持者获利,目标站点淘汰。针对这种方式,站点也是可以进行反击的,在知道劫持者域名和抓取IP后,单独返回一些XXXX信息等等这样的方式,让其自生自灭吧。

浏览器、路由劫持基本上都是较为小范围的劫持,浏览器劫持基本上在用户的电脑上安装一些非法插件进行劫持流量、展现广告。路由劫持这种方式主要流向在商场等地方,用户接入免费网络后进行劫持。对于路由劫持,做好https能够防御一大部分。

相关文章

分享几个免费IP地址查询接口(API)淘宝IP地址库 提供的服务包括: 1. 根据用户提供的IP地址,快速查询出该IP地址所在的地理信息和地理相关的信息,包括国家、

分享几个免费IP地址查询接口(API)淘宝IP地址库 提供的服务包括: 1. 根据用户提供的IP地址,快速查询出该IP地址所在的地理信息和地理相关的信息,包括国家、 图解经典FTP服务器工具 SERV-U最安全的设置【防止被入侵】作为一款精典的FTP服务器软件,SERV-U一直被大部分管理员所使用,它简单的安装和配置以及强大的管理功能的人性化也一直被管理员们称颂。但是随着使用者越来越多

图解经典FTP服务器工具 SERV-U最安全的设置【防止被入侵】作为一款精典的FTP服务器软件,SERV-U一直被大部分管理员所使用,它简单的安装和配置以及强大的管理功能的人性化也一直被管理员们称颂。但是随着使用者越来越多 CentOS服务器+监控宝SNMP监控全攻略分享很多人和Sudu一样都想使用监控宝去监控自己的linux服务器,但是因为安装snmp存在一些问题导致无法成功设置snmp的设置。

CentOS服务器+监控宝SNMP监控全攻略分享很多人和Sudu一样都想使用监控宝去监控自己的linux服务器,但是因为安装snmp存在一些问题导致无法成功设置snmp的设置。 清除指定squid缓存文件的脚本代码分享Squid web缓存加速软件目前已经是新浪、搜狐、网易等各大网站广泛应用。Squid会在设置的缓存目录下建立多个目录,每一个目录下又建立多个目录,然后才在最里层的

清除指定squid缓存文件的脚本代码分享Squid web缓存加速软件目前已经是新浪、搜狐、网易等各大网站广泛应用。Squid会在设置的缓存目录下建立多个目录,每一个目录下又建立多个目录,然后才在最里层的 smarty实现PHP静态化的两种方法分享用smarty实现纯静态化的文件发布有两种方法,也就是纯HTML文件生成的方法,包括以下两种方法,需要的朋友可以参考下

smarty实现PHP静态化的两种方法分享用smarty实现纯静态化的文件发布有两种方法,也就是纯HTML文件生成的方法,包括以下两种方法,需要的朋友可以参考下 安全中国 Win2003安全设置大全分享系统设置网上有一句话是“最小的权限+最少的服务=最大的安全”。此句基本上是个人都看过,但我好像没有看到过一篇讲的比较详细稍具全面的文章,下面就以我个人经

安全中国 Win2003安全设置大全分享系统设置网上有一句话是“最小的权限+最少的服务=最大的安全”。此句基本上是个人都看过,但我好像没有看到过一篇讲的比较详细稍具全面的文章,下面就以我个人经

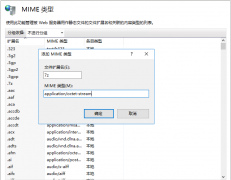

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的, 网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压