IIS下ASP目录漏洞和IIS分号漏洞(;)的临时解决方法

时间:2016-09-25解决方法:

下载 银月服务器工具,使用工具->组件下载器下载ISAPI_Rewrite,解压出来。

把ISAPI_Rewrite中的ISAPI_Rewrite.dll添加为ISAPI,名字为ISAPI_Rewrite,这就是伪静态,做过的不用安装了

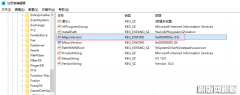

下载漏洞补丁包,即下图选择的项目,下载打开!

把ISAPI_Rewrite目录中的httpd.ini替换成补丁包中的httpd.ini。

或者保证ISAPI_Rewrite下面的httpd.ini有下图选择的两行规则也行!这样就能防止这两个IIS漏洞了,是要这两条规则有效就行了,ISAPI_Rewrite目录下面的httpd.ini是全局配置文件,会应用到所有网站,这样会防护所有网站不受漏洞攻击。

我们再说一下这个漏洞(下图),只要一个文件有(.asp)后面再带上分号(;)后面再带上一个随意字符加上扩展名如(cao.asp;ca.jpg)这个文件Windows会当成jpg图像文件,但是这种文件在IIS中会被当成asp运行,(cao.asp;ca.jpg)这个文件IIS会识别成(cao.asp),分号以后的东西忽略了- -。所以说(cao.asp;.jpg)这样的文件名也行!

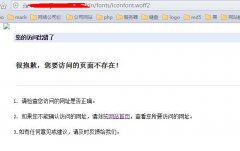

补丁包里面有一个图片,把法放到各个站点下面,如果有人利用这个漏洞的话!会看到这张图片!

原理:在Windows中要搜索多个文件是使用分号(;)进行分割的,如果这个文件本身带有分号怎么?- -。哈哈系统就不能搜索这种文件的!下图,明明有这个h.asp;kk.jpg这个文件,在Windows搜索中会被当成h.asp和kk.jpg这两个文件来搜索,这是Windows的一个设计不当,应该说不应该让分号(;)做文件名的!

但是要知道cdx、cer等等等等文件都是asp的映射!所以aaa.cdx;kk.jpg都会被当成asp运行!如果这些映射没有删除都会被利用,用上面的方法这些都会变得安全!

下图是ASP目录漏洞,只要目录名为xxxx.asp这个目录下面的所有文件都会被当成asp文件运行。这是asp目录漏洞

如果无法加载,请给予IIS_Rewrite文件夹network和network service只读权限!

银月网络,银月服务器工具。

当然对于已经使用rewrite的朋友可以直接复制备份文件与图片即可

/201008/tools/rewrite_rule.rar

相关文章

怎么让服务器iis6-7支持.apk文件下载随着智能手机的普及,越来越多的人使用手机上网,很多网站也应手机上网的需要推出了网站客户端,.apk文件就是安卓(Android)的应用程序后缀名,默认情况下,使用I

怎么让服务器iis6-7支持.apk文件下载随着智能手机的普及,越来越多的人使用手机上网,很多网站也应手机上网的需要推出了网站客户端,.apk文件就是安卓(Android)的应用程序后缀名,默认情况下,使用I IIS 503问题排查思路对于IIS报503的问题相信大家都很熟悉了,博客园以前也经常503,但这个问题不好排查,前几天我也为503问题烦恼,总结了一些排查思路和大家分享,但最终还没有解决

IIS 503问题排查思路对于IIS报503的问题相信大家都很熟悉了,博客园以前也经常503,但这个问题不好排查,前几天我也为503问题烦恼,总结了一些排查思路和大家分享,但最终还没有解决 IIS10安装IIS URL重写模块2伪静态组件提示需要IIS7.0以上版本。window10 64系统在安装IIS URL重写模块2伪静态组件提示需要IIS7.0以上版本。 解决方法: 打开注册表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\InetStp 双击右边Ma

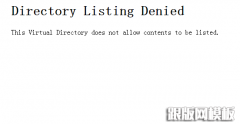

IIS10安装IIS URL重写模块2伪静态组件提示需要IIS7.0以上版本。window10 64系统在安装IIS URL重写模块2伪静态组件提示需要IIS7.0以上版本。 解决方法: 打开注册表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\InetStp 双击右边Ma IIS6、IIS7.5设置网站默认首页方法(Directory Listing Denied)今天有个客户问我他的网址访问目录就打开网站出现Directory Listing Denied,其实就是没有设置默认页面的问题,一般情况下默认网页的名称都是index.html,index.h

IIS6、IIS7.5设置网站默认首页方法(Directory Listing Denied)今天有个客户问我他的网址访问目录就打开网站出现Directory Listing Denied,其实就是没有设置默认页面的问题,一般情况下默认网页的名称都是index.html,index.h Windows Server 2016 配置指南 之 IIS10 环境安装篇摘要: 一、打开 `开始菜单` `服务器管理器` `管理` `添加角色和功能` 一、打开 开始菜单 服务器管理器 管理 添加角色和功能 二、选择 基于角色或基于功能的安装

Windows Server 2016 配置指南 之 IIS10 环境安装篇摘要: 一、打开 `开始菜单` `服务器管理器` `管理` `添加角色和功能` 一、打开 开始菜单 服务器管理器 管理 添加角色和功能 二、选择 基于角色或基于功能的安装 IIS7如何显示详细错误信息使用Vista或Win7操作系统的用户在不断增加,用Win7旗舰版开发测试程序程序人员也与日俱增,Win7下测试程序时,如果程序出 错,IIS7会提示HTTP Error 500 - Inter

IIS7如何显示详细错误信息使用Vista或Win7操作系统的用户在不断增加,用Win7旗舰版开发测试程序程序人员也与日俱增,Win7下测试程序时,如果程序出 错,IIS7会提示HTTP Error 500 - Inter

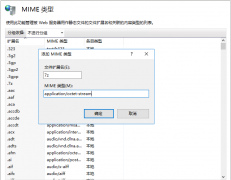

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的, 网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压