win2003服务器通过ipsec做防火墙的配置方法

时间:2016-09-25windows2003系统的防火墙功能较弱,关键是无法使用命令进行配置,这对批量部署会造成很大的工作量,因此使用ipsec进行访问控制

在windows2003下是可以通过命令 netsh ipsec进行操作

命令的语法:http://technet.microsoft.com/zh-cn/library/cc739550(v=ws.10).aspx#BKMK_add_rule

1、删除所有安全策略

netsh ipsec static del all

2、建立策略test

netsh ipsec static add policy name=test

3、建立一个筛选器操作,可以理解为动作,匹配规则后执行的操作,类似Linux的iptables中的ACCEPT和DROP

建立拒绝操作

netsh ipsec static add filteraction name=block action=block

建立接受操作

netsh ipsec static add filteraction name=permit action=permit

4、添加筛选器列表,用于拒绝操作,类似iptables的默认规则

netsh ipsec static add filterlist name=deny_all

添加筛选器,拒绝所有的连接

netsh ipsec static add filter filterlist=deny_all srcaddr=Any dstaddr=Me

5、将创建的拒绝所有请求的筛选器和筛选器操作添加到策略test

netsh ipsec static add rule name=deny_all policy=test filterlist=deny_all filteraction=block

6、建立服务器本身对外访问的策略

建立筛选器列表server_access

netsh ipsec static add filterlist name=server_access

在筛选器列表server_access中添加一个筛选器,允许本机的任意端口到任意地址的,协议端口根据需要自己添加

netsh ipsec static add filter filterlist=server_access srcaddr=Me dstaddr=any protocol=tcp dstport=80

在策略test中应用筛选器server_access,并且对匹配筛选器的数据包执行允许操作

netsh ipsec static add rule name=server_access policy=test filterlist=server_access filteraction=permit

7、建立web服务器访问策略

建立筛选器列表web

netsh ipsec static add filterlist name=web

在筛选器列表web上添加筛选器,允许外部任意地址对本机的80端口的访问

netsh ipsec static add filter filterlist=web srcaddr=any dstaddr=Me dstport=80

在策略test中应用筛选器列表web

netsh ipsec static add rule name=web policy=test filterlist=web filteraction=permit

8、建立ftp服务器访问策略

netsh ipsec static add filterlist name=ftp

netsh ipsec static add filter filterlist=ftp srcaddr=any dstaddr=Me dstport=21

为ftp服务器添加被动端口,这里这添加三个作为测试

netsh ipsec static add filter filterlist=ftp srcaddr=any dstaddr=Me dstport=65530

netsh ipsec static add filter filterlist=ftp srcaddr=any dstaddr=Me dstport=65531

netsh ipsec static add filter filterlist=ftp srcaddr=any dstaddr=Me dstport=65532

netsh ipsec static add rule name=ftp policy=test filterlist=ftp fileraction=permit

相关文章

Win2003 自带防火墙的设置图文教程对于采用Windows2003或者WindowsXP的用户来说,不需要安装任何其他软件,因为可以利用系统自带的“Internet连接防火墙”来防范黑客的攻击。

Win2003 自带防火墙的设置图文教程对于采用Windows2003或者WindowsXP的用户来说,不需要安装任何其他软件,因为可以利用系统自带的“Internet连接防火墙”来防范黑客的攻击。 windows防火墙支持FTP服务的设置方法2003 server用于提供web和ftp服务,通过互联网用flashfxp实现远程上传网页。如果关闭防火墙,ftp上传下载正常,但启用windows防火墙后就不行,即使把web、ftp等

windows防火墙支持FTP服务的设置方法2003 server用于提供web和ftp服务,通过互联网用flashfxp实现远程上传网页。如果关闭防火墙,ftp上传下载正常,但启用windows防火墙后就不行,即使把web、ftp等 Win2003 系统服务器防火墙Windows 2003提供的防火墙称为Internet连接防火墙,通过允许安全的网络通信通过防火墙进入网络,同时拒绝不安全的通信进入,使网络免受外来威胁。

Win2003 系统服务器防火墙Windows 2003提供的防火墙称为Internet连接防火墙,通过允许安全的网络通信通过防火墙进入网络,同时拒绝不安全的通信进入,使网络免受外来威胁。 Windows2003开启自带防火墙和Serv-U Ftp服务器的防火墙设置技巧今天朋友问了一个问题,防火墙已经设置了21端口开放,但防火墙一打开,FTP服务器就连接不上.使用的是serv-u ftp服务器软件搭建的.

Windows2003开启自带防火墙和Serv-U Ftp服务器的防火墙设置技巧今天朋友问了一个问题,防火墙已经设置了21端口开放,但防火墙一打开,FTP服务器就连接不上.使用的是serv-u ftp服务器软件搭建的. 启用windows默认的防火墙需要注意的地方为了进一步提高安全,您可以启用windows默认的防火墙.但需要注意如下问题,要不您的ftp,网站,远程管理就会无法访问。

启用windows默认的防火墙需要注意的地方为了进一步提高安全,您可以启用windows默认的防火墙.但需要注意如下问题,要不您的ftp,网站,远程管理就会无法访问。 在IIS6中安装WebKnight的方法(iis防火墙)由于WebKnight的配置很多,这里我只写一下推荐配置,个人观点,仅供参考,如果更好的建议,期待您的分享

在IIS6中安装WebKnight的方法(iis防火墙)由于WebKnight的配置很多,这里我只写一下推荐配置,个人观点,仅供参考,如果更好的建议,期待您的分享

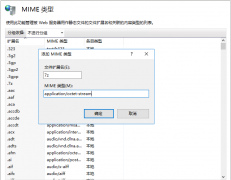

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的,

网站无法加载woff字体文件的解决办法?有客户反馈在安装网站后,woff、woff2字体无法加载,导致无法显示图标文件,这种情况要怎么解决呢? 这是因为服务器IIS默认是没有SVG,WOFF,WOFF2这几个文件类型的扩展的, 网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压

网站服务器不支持.7z文件下载的解决方法7-Zip是一款号称有着现今最高压缩比的压缩软件,它不仅支持独有的7z文件格式,而且还支持各种其它压缩文件格式,其中包括ZIP, RAR, CAB, GZIP, BZIP2和TAR。此软件压缩的压